¿QUE ES?

La Norma Técnica Colombiana 1486, también conocida como NTC 1486 es una directriz técnica que aplica para la presentación de tesis, trabajos de grado y otros documentos y trabajos de investigación en el territorio colombiano, independientemente de su nivel de profundización, incluyendo, entre otros: ensayos, mono-grafías, informes, trabajos introductorios a la investigación, etc.

Proporciona directrices para la presentación de trabajos escritos.

En la actualidad es prácticamente un requisito indispensable para la presentación de cualquier tipo de documento manuscrito o impreso.

ASPECTOS GENERALES

Tipo de papel: blanco opaco en tamaño carta, oficio u otro que designe la entidad solicitante del trabajo. Se permite la impresión a doble cara a partir de la página de contenido.

Márgenes:

Superior: 3 cm. (4 cm. título)

Izquierdo: 4 cm.

Derecho: 2 cm.

Inferior: 3 cm.

Número de página a 2 cm. y centrado

En caso que se opte por imprimir a doble cara los márgenes laterales serán simétricos a 3 cm.

Títulos y subtítulos: Numerados, en negrilla, mayúscula sostenida, iniciando página. No deben haber subtítulos al finalizar una página, por lo que se recomienda saltarlos a la siguiente.

Tipo y tamaño de letra: El tipo y el tamaño de letra sugerido es la fuente Arial a 12 puntos, con espacio sencillo.

Paginación: La numeración de páginas debe hacerse a partir de la introducción (la introducción o lo que haga sus veces, o en su ausencia el contenido propiamente dicho, irá numerada) en números arábigos. Las páginas y los items anteriores -preliminares- podrán numerarse en números romanos, excepto la cubierta y la portada y portadilla.

Cuerpo del trabajo escrito: El documento se divide estructural-mente en tres partes: Los preliminares, el cuerpo del documento y los complementarios.

CLASIFICACIÓN DE LAS CITAS- Citas textuales: Este tipo de citas representa la transcripción exacta de la idea que se encuentra en alguna fuente seleccionada. Dentro de este tipo, existen dos grupos:

a) Citas textuales largas: Se usan cuando el fragmento a transcribir consta de mas de 40 palabras – sin contar conectores y preposiciones-. Este tipo de cita se realiza en un párrafo aparte, sin comillas y con sangría de 2 cm. Y en la segunda línea en adelante, se inserta sangría de 0,5 cm. El interlineado será de sencillo, es decir 1 cm.

Por ejemplo:

El concepto de Amor sexual maduro que propone Kernberg (1997) menciona que:

En primer lugar, la excitación sexual transformada en deseo erótico por otra persona. En Segundo lugar, la Ternura que deriva de la integración de las representaciones del objeto y del self cargadas libidinal y agresivamente, con predominio del amor sobre la agresión y la tolerancia a la ambivalencia normal que caracteriza a todas las relaciones humanas.

b) Citas textuales cortas: Se usan cuando el fragmento que se va a transcribir dentro del manuscrito consta de menos de 40 palabras – sin contar conectores ni preposiciones-. En este caso, este fragmento puede incluirse dentro de un párrafo, es decir, no se debe convertir en un párrafo solo. Se resalta con comillas (“”). Y para la cita, se debe colocar el autor, año y página específica. En el caso que no este paginado el documento, se procederá al colocar el número de párrafo.

Por ejemplo:

Sobre el concepto de Colusión, Willi (1993) en dos textos, en dos épocas diferentes reafirma que la teoría de la colusión que propone “no pretende ser una clasificación nosológica, sino una herramienta que permite adquirir una visión sistémica, circular, sobre las relaciones, evitando una lectura de causalidad lineal donde haya, como en la lectura jurídica, un culpable y un inocente en la pareja.

¿Qué es Ibid?

IBID proviene del latín ibídem que significa “En el mismo lugar”.

¿Cuando hacer uso de Ibid?

Cuando un mismo trabajo u obra se cite mas de una vez consecutiva, es decir, cuando esta referencia no se intercala con otra referencia diferente se debe usar la abreviatura “Ibíd”. Posterior a esta abreviatura es necesario agregar una coma seguida del número de página correspondiente. Por ejemplo:

1 KANT, Emmanuel. ¿ Qué es la Ilustración?. En: Filosofía de la historia. México, 1978. p. 212.2 Ibid., p. 2133 Ibid., p. 215

OB. CIT. (OP. CIT.)

¿Qué es OP. CIT.?

Esta abreviación proviene del latín opere citato que significa “en el lugar citado”.

¿Cuando usar OP. CIT.?

Esta abreviación se usa en caso de que sea necesario citar el trabajo de un autor que haya sido citado anteriormente de forma completa pero no en la referencia anterior. La abreviación “Op. Cit.” se debe escribir a continuación del apellido del autor y debe ser separada de el apellido por una coma, posteriormente se deben agregar los números de las páginas correspondientes. Por ejemplo:

1 KANT, Emmanuel. ¿ Qué es la Ilustración?. En: Filosofía de la historia. México, 1978. p. 212.3 KANT. Op. cit., p. 215.

PARA QUE SIRVEN LA NOTAS DE PIE PAGINA

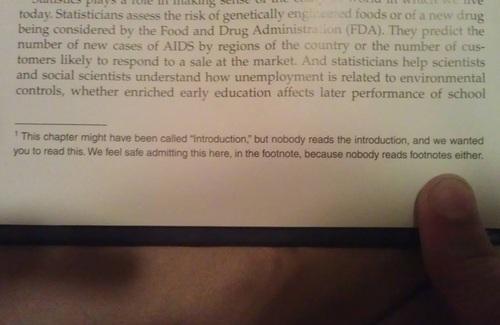

Los pie de página son aquellas partículas de texto que aparecen en la parte inferior de los escritos los cuales le brindan al lector una clase de información adicional que pueden ser de gran interés para el lector y que no suele encontrase dentro del texto como tal; lo que usualmente podemos encontrar en un pie de página puede ser información, aclaraciones, citas, datos, comentarios, aclaraciones, notas de los escritores o traductores, ejemplos, etc.

Son las que se posicionan al final de un capítulo o al final de un escrito; las cuales tampoco pertenecen al texto, puesto que proporcionan información extra que se piensa puede ser relevante o necesaria para que el lector digiera o absorba de mejor manera la información. Particularmente se le da mas uso en escritos de índole académicos, informativo, expositivos que en los literarios, no obstante pueden hallarse una que otra vez en ellos.